Protege tu sistema y tu vida en línea ante intrusos (guía básica urgente).

CAPÍTULO I: PROTECCIÓN DEL SISTEMA OPERATIVO

Si utilizas sistemas operativos Linux, BSD o MAC, supondremos que tu ordenador está configurado más o menos bien. Una razón fundamental para esto, es que los 3 están basados en el sistema operativo UNIX y han heredado su robustez, fiabilidad y seguridad. En este caso, puedes saltearte esta parte e ir directamente a " CAPÍTULO II: TENER BUENAS CONTRASEÑAS ", porque nos dedicaremos a Windows ahora (que es usualmente el sistema que más necesita de ajustes).

Si utilizas Windows, deberías asegurarte de que este cumpla con -al menos- estos requisitos.

1.

Del mismo modo en el que sucede en las redes sociales, el sistema operativo también posee cuentas para iniciar sesión en él. Entonces...

a) deberías tener una sola cuenta con derechos de administrador y todas las que necesites con derechos de usuario "común".

b) no deberías utilizar para el día a día una cuenta con privilegios de administrador, sino una cuenta de usuario común.

c) deberías verificar que tu cuenta sea de usuario común, de esta sencilla manera:

abre el programa llamado "Terminal", apretando las teclas [WINDOWS] + [R] en primer lugar

y luego escribiendo cmd y pulsando [ENTER]:

Escribe net localgroup administrators y pulsa [ENTER].

NOTA IMPORTANTE: si el comando anterior no te funciona, probá con el siguiente:

Escribe net localgroup administradores y pulsa [ENTER].

A continuación, se ven 2 imágenes con ambos ejemplos.

Observa: en este caso, el sistema posee 4 cuentas, pero 2 de ellas no aparecen allí.

Solo aparecen “Magoya” y “Minga”, porque son administradores.

Si el nombre de tu usuario aparece ahí, eres vulnerable: deberías dejar de utilizar esa cuenta, crear un usuario “normal” y pasar tus archivos a esa nueva cuenta, o buscar otro método para conseguir exactamente los mismos resultados.

Vista del resultado de la ejecución de "net localgroup administradores" (*).

Si necesitas crear una o más cuentas en Windows, o dar o quitar privilegios de administrador a tus cuentas, puedes ver el siguiente artículo que fue creado para esto mismo "Creación y modificación de cuentas de usuario en Windows", haciendo clic aquí:

https://entropiabinaria.blogspot.com/2024/09/creacion-y-modificacion-de-cuentas-de.html

2.

Otra cosa muy importante a tener en cuenta, es elegir cuidadosamente un antivirus. El que trae Windows por defecto no es de las mejores opciones, debido a que no está entre los más precisos ni ágiles. Hay compañías y comunidades de gente que se dedican solamente a la seguridad, y lo hacen mucho mejor. Pero, cuidado: también están quienes lo hacen de forma tosca y desprolija, aunque protejan efectivamente al sistema.

Deberías revisar qué antivirus posees. Los siguientes no son recomendables por varios motivos: protección débil, enlentecimiento del ordenador, provocación de errores graves en el sistema al instalar, utilizar o desinstalar el producto, etc.:

- Antivirus de Microsoft (Microsoft Security Essentials, Windows Defender, Microsoft Defender… en fin...)

- Avast Free Antivirus, Avast Premium Security, Avast Ultimate, etc.

- ESET NOD32 Antivirus, ESET Internet Security, ESET Smart Security Premium, etc.

- Comodo Internet Security, Comodo “etc”.

- AVG (estamos en proceso de prueba con este antivirus y por el momento no lo recomendamos).

Te recomendamos, en cambio, 3 gratuitos y de distinta procedencia para que elijas el que más te guste (¡no nos pagan por hacer esto, no te preocupes!):

- Cualquier antivirus de la empresa Kaspersky (Kaspersky Internet Security, Kaspersky Security Cloud, etc.): https://www.kaspersky.com/free-antivirus

- Cualquier antivirus de la empresa Panda Security (Panda Dome Essential, Advanced, Complete, Premium, Panda Free Antivirus): https://www.pandasecurity.com/en/homeusers/free-antivirus/

- “360 Total Security”, de la empresa “Beijing Qihu Keji Co. Ltd. (360)”: https://www.360totalsecurity.com/en/

NOTA: cuando la empresa Norton posea un antivirus gratuito, muy probablemente lo recomendaremos, también.

CAPÍTULO II: TENER BUENAS CONTRASEÑAS

Nada está bien protegido sin contraseña o con malas contraseñas. Las contraseñas son débiles cuando poseen pocos caracteres (son muy cortas), o no poseen la variedad necesaria (contienen solamente letras de la a a la z, por ejemplo).

Presta atención a qué se entiende por “buena contraseña” y cambia TODAS tus contraseñas para que se ajusten al molde siguiente. Las contraseñas deben tener...

- ...más de 8 caracteres de longitud (cuantos más, mejor, y hoy en día algo deseable ronda los 12

- caracteres o más),

- ...al menos una letra minúscula (t),

- ...al menos una letra mayúscula (E),

- ...al menos un número (6),

- ...al menos un símbolo (¶, ~, &, etc.).

Además...

- ...no debe ser utilizada en más de 1 lugar (es decir que debes pensar una buena contraseña para cada lugar, sitio web, cuenta, etc),

- ...no debe incluir datos personales, tales como fechas importantes para ti, nombres de mascotas, nombres o combinaciones de nombres de tus amigos o parientes, etc.,

- ...no debe ser casi igual a otras que ya tengas.

Detente en este paso: no le restes importancia. Todo lo que aquí se recomienda es igualmente importante, y tu seguridad digital y tu privacidad dependen de ello.

CAPÍTULO III: PROTEGER TUS REDES SOCIALES

¿Has cambiado ya todas tus contraseñas de redes sociales, correo electrónico, cuenta del Banco, empresas financieras, etc.?

De no ser así, puedes ir al “ CAPÍTULO II: TENER BUENAS CONTRASEÑAS ” y hacerlo, y a continuación, seguir con estos importantes consejos.

La siguiente información en letra itálica es únicamente para casos realmente graves de acoso.

En todas tus redes sociales, debes cerrar sesión en todos los dispositivos, salvo en aquél desde el cual estás accediendo. Te mostraré algunos ejemplos para redes sociales muy conocidas. Tú deberás encargarte de las otras que tengas, y si en algún caso no puedes hacer esto, elimina (no inhabilitar ni cerrar, sino eliminar, es decir, borrar) la cuenta (y todo su contenido) sin miramientos: tu seguridad es lo primero, ¿o no?

Te recomiendo que mires este video del canal "Entropía binaria" antes de continuar: https://www.youtube.com/watch?v=AskwO0Z4skI

En él, hablo de todo esto y muestro cómo cambiar contraseñas y cerrar las sesiones abiertas en los demás dispositivos, a partir del minuto 14:40.

Para Google y todas sus dependencias (YouTube, Gmail, Google Drive, Blogspot, Google Sites, Google Keep, etc.):

Para Instagram (a pedido de los estudiantes):

Para Facebook:

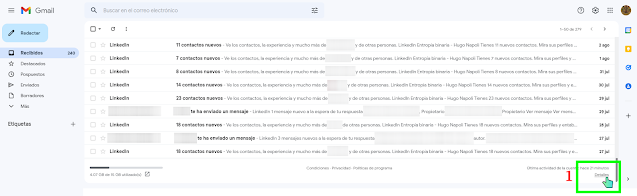

Para LinkedIn:

CAPÍTULO IV: DOTAR DE INTELIGENCIA A LA SEGURIDAD

I) Es imprescindible poseer contraseña para el inicio de sesión en cualquier sistema operativo, y esto incluye también a los teléfonos. Si eres menor de edad y tus padres no te permiten poner contraseñas, deberías poder explicarles que esto es importantísimo por si te los roban, los olvidas en algún lugar, o alguien intenta husmear en tu dispositivos.

Además, la contraseña no se le dice a nadie. Nadie, reitero, incluídos tus padres, hermanos, mejores amigos, pareja, hijos, etc. De nuevo, si eres menor de edad, es una idea inteligente y de sentido común permitirle el acceso a tus padres a tus dispositivos. ¿Por qué? Porque cuando un papá pide para revisar un dispositivo electrónico de un hijo (teléfonos, computadoras) es porque estamos viendo que nuestro hijo posee comportamientos extraños o porque percibimos su vulnerabilidad y queremos saber "en qué anda, exactamente". Esto es totalmente correcto y es exactamente lo que un padre debe hacer para proteger a sus hijos, pero, igualmente, la contraseña es tuya y de nadie más, y si tu madre o padre quieren revisar tu teléfono o computadora, sencillamente desbloquéaselos y permíteles ver todo lo que necesiten, sin decirles tu contraseña. Es el consejo de un informático, padre y profesor, estudioso de todo este tipo de temas. Lo puedes tomar o dejar. Tus papás, también.

II) No repetir contraseñas es obligatorio. Es entendible que para todo se necesita una contraseña, y que las mismas se pueden confundir u olvidar, pero puede ser extremadamente sencillo crear una contraseña para cada red social si se observa lo siguiente.

Si tu contraseña para Instagram fuera

Q1w2e3r4&

podrías agregarle "I__G" entre el principio y el final, por ejemplo, ya que IG significaría "InstaGram":

I_Q1w2e3r4&_G

De aquí, también surgiría tu contraseña de, por ejemplo, FaceBook:

F_Q1w2e3r4&_B

Y también la de Linux, Windows o MAC:

L_Q1w2e3r4&_IN W_Q1w2e3r4&_IN M_Q1w2e3r4&_AC

Y si bien esto no es lo más recomendable, ¡sí es miles de millones de veces mejor que poseer para todos los casos la misma contraseña! Solo tienes que recordar lo siguiente:

PRIMERA-LETRA-CUENTA-GUIÓN-BAJO-contraseña-GUIÓN-BAJO-ÚLTIMA-LETRA-CUENTA

CAPÍTULO V: MODO INCÓGNITO Y CIERRE DE SESIÓN

El "modo incógnito" que existe en Mozilla Firefox, Google Chrome, Safari y en cualquier otro navegador, es un modo en el cual cualquier cosa que hagas será olvidada al cerrar ese navegador, cerrar sesión en el equipo, reiniciarlo o apagarlo y volver a encenderlo.

Por lo tanto, si utilizas, por ejemplo, Whatsapp web en un equipo que no es el tuyo pero sirviéndote del "modo incógnito", no te expondrás a que otros utilicen tu cuenta de Whatsapp una vez que hayas cerrado el navegador, apagado el equipo, etc.

También el cierre de sesión es fundamental: no te acostumbres a usar el modo incógnito y por tanto a no cerrar sesión. Crea un hábito en ti: cierra sesión en redes sociales, cuentas del sistema y de todo tipo, siempre que te alejes del ordenador, sin importar si estás en un entorno seguro o no.

CAPÍTULO VI: UTILIZAR EL SENTIDO COMÚN Y LAS BUENAS COSTUMBRES

Pero, si te descubre gente indeseable para ti, aún estarías algo comprometido.

Tus fotos e información personal (en espacios como LinkedIn, en donde cualquiera puede acceder a tus datos personales sensibles desde tu curriculum vitae o llamando por teléfono a la empresa en donde actualmente trabajas), deben ser privadas.

Revisa la configuración en cada red social, para que solo tus amigos íntimos accedan a tu información más personal. Crea listas de amigos, para que esto sea así, y para que otros accedan a información menos importante, y el resto, solo a la foto de tu perfil y a 3 o 4 fotos, publicaciones o posts más, por ejemplo.

Bloquea y/o elimina a toda persona que resulte extraña a tus ojos. Revisa los perfiles de los demás y elimina aquellas personas que te generen incomodidad o desconfianza sin siquiera decírselos. Esta es una decisión solo tuya, y si el otro lo advierte, es bueno que piense en por qué procediste así o te lo pregunte. Casi nadie hace esto hoy en día, pero si llega a suceder, una respuesta como “sucede que estoy creando un espacio para amigos y otro para familiares”, o ya verás qué decir, o si contestarle o no.

Habla de esto que acaba de pasarte con tus amigos de confianza. Al contrario de lo que se cree a veces, cuanto mayor es la cantidad de personas de confianza que sepan sobre tus problemas, mayor será la ayuda potencial que recibirás, y mayor también el cuidado que otros te brinden porque te quieren y les importas.

Gracias por confiar en Entropía binaria.

Grupo en Telegram: https://t.me/grupo_entropiabinaria

Correo electrónico: entropiabinaria38911@gmail.com

(*) Agradecimientos especiales.

A los siguientes estudiantes de 7°

- Felipe Botta (primero en realizar el práctico y corrección de errores),

- Romina Martínez (segunda en realizar el práctico y corrección de errores),

- Candelaria Muñoz (empeño),

- Felipe Grenik,

- Guillermo Seoane,

- Joaquín Tomé

y de 8°

- Clara Brignoni (corrección de errores),

- Franco Rossi (corrección de errores),

- Mateo Damisa (tercero en realizar el práctico),

- Ángeles Urroz,

- Matías Núñez,

- Franco Roqueta,

- Sahel Assandri,

- Valentina Olivieri,

- Linda Decilles.

En general, al grupo "8º A", por la ayuda recibida respecto a la corrección de errores en el instructivo.

0 Comentarios:

Publicar un comentario